COLUMN技術コラム

[No.66] 名古屋港ランサムウェア感染事例から学ぶ対策

2023.12.05

サイバーセキュリティ

サイバーセキュリティに関する大きな事件として、名古屋港でのランサムウェア被害は皆さまの記憶に新しいと思います。本コラムでは名古屋港で発生したランサムウェア感染事例を題材に、必要なサイバーセキュリティ対策を考察します。

名古屋港で発生した事象

2023年7月4日、名古屋港統一ターミナルシステム(NUTS)が停止しました。システム停止から約1時間後に、システム専用のプリンターから脅迫状が印刷されるという事象も発生しました。

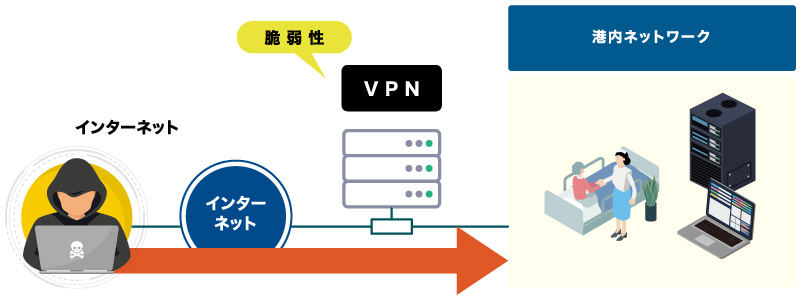

これらの事象は、NUTSシステムのサーバーがランサムウェアによって暗号化されたことで引き起こされました。ランサムウェアの感染経路としては、VPN機器の脆弱性が利用された可能性が指摘されています。バックアップからのシステムの復旧が試みられましたが、バックアップデータにもマルウェアの感染が発見されるなどの事象も発生し、システムの復旧には2日以上の時間を要しました。

問題点の整理

国土交通省による中間取りまとめでは、以下のような問題が指摘されています。

| 指摘項目 | SOLIZEによる要約 |

|---|---|

| 外部との接続について | 外部ネットワークとの接点であるVPN機器のセキュリティ対策が不十分であった |

| サーバー機器、システム内のネットワーク機器について | OS付属のセキュリティソフトのみを使用しており、NUTSシステムに必要なセキュリティレベルを満たしていなかった |

| バックアップについて | 原因調査・復旧のいずれの観点でもバックアップが不足していた |

| 障害対応体制について | システム障害が発生した際の手順や体制が充分に構築できていなかった |

| 運用再開時の情報セキュリティ対策状況の確認 | システム再開時における、感染経路を踏まえた対策が充分であるかの確認が不十分であった |

※国土交通省の資料をもとに、SOLIZEにて要約しています。

インシデント事例から学ぶ対策

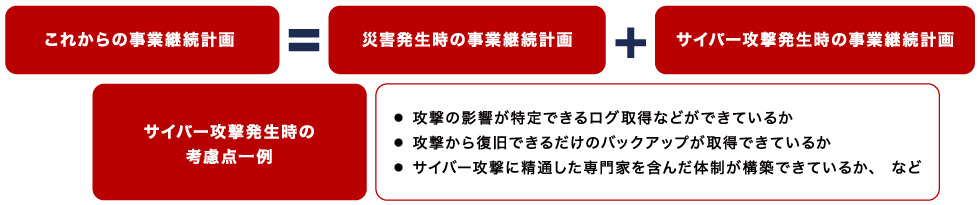

指摘された項目に対応するためには、「リスク評価ベースでの対策立案」と「サイバー攻撃への対応が可能なBCP策定」の2つの活動が必要と考えられます。これらの活動を行うことで、事業が持っている潜在的なリスクに応じたセキュリティ対策を網羅的に実施できるとともに、インシデントが発生した際の行動を事前に明確にすることができます。

リスク評価ベースでの対策立案

リスク評価ベースでの対策立案

サイバー攻撃への対応が可能なBCP策定

サイバー攻撃への対応が可能なBCP策定

◆◆◆

脅威分析・リスク評価の実施例をダウンロードいただけます。過去のコラムやダウンロード資料をぜひ参考にしてください。